В ожидании высокоавтоматизированных транспортных средств на дорогах России

Весной текущего года Минтранс озвучил планы, связанные с высокоавтоматизированными транпортными средствами (ВАТС): на дорогах общего пользования тестировать беспилотные автомобили без инженеров-испытателей в кабинах будут уже в 2022-2024 гг. Для этого министерством разработан комплекс мероприятий по тестированию и поэтапному вводу в эксплуатацию таких транспортных средств. О том, какие информационные системы должны обеспечить взаимодействие ВАТС с окружающей их инфраструктурой и как при этом решаются вопросы информационной безопасности, рассказывает первый заместитель генерального директора ФГУП «ЗащитаИнфоТранс», академик МАС, кандидат технических наук Дмитрий Смирнов.

Одним из драйверов развития транспортного комплекса Российской Федерации является использование современных информационных, телекоммуникационных и навигационных технологий в целях повышения эффективности, устойчивости и безопасности функционирования ТК РФ.

В настоящее время интеллектуальные транспортные системы (далее — ИТС) активно развиваются с использованием различных подходов и стандартов по построению таких систем. Но появление на дорогах ВАТС коренным образом меняет требование к их функциональности. Теперь их функционирование невозможно без опоры на современные телекоммуникационные системы, позволяющие транспортным средствам обмениваться информацией с внешними устройствами (англ. Vehicle-to-Everything, V2X) и друг с другом, исходя из того, что в перспективе должно быть обеспечено безопасное движение ВАТС на автомобильных магистралях общего пользования.

Кроме того, растущая потребность в повышении безопасности дорожного движения, многочисленные инициативы со стороны правительства, участие различных производителей автомобилей, а также увеличение транспортных пробок и загрязнения ускорят рост автомобильного рынка V2X.

ВАТС накапливают информацию посредством различных сенсоров, радаров, лидаров и камер. Движение ВАТС будет происходить при наличии на дороге обычных ТС и прочих «неподключенных» объектов. При автономном вождении и передвижении машин как в плотном строю на магистралях (так называемый platooning), так и на дорогах общего пользования необходимо обеспечивать обмен этой информацией между различными транспортными средствами, а также с элементами дорожной инфраструктуры. Это позволяет добиться большей безопасности движения за счет передачи объектами инфраструктуры предупреждающих сообщений.

В рамках одной отдельной статьи невозможно рассказать обо всех применяемых в ИТС стандартах, типах сетей и технологиях или произвести детальный анализ всех подходов и стандартов, используемых в различных странах. Но в настоящее время основная конкуренция за право реализации сетей и систем транспортной телематики в формате V2X развернулась между технологиями на базе сетей сотовой связи 4G и 5G C-V2X или PC-5 (Cellular Vehicle-to-Everything, C-V2X), которые разрабатываются организацией 3GPP (3rd Generation Partnership Project), и технологиями на базе стандарта Wi-Fi. В последнем случае в центре внимания технология DSRC (dedicated short-range communications — выделенная связь на короткие расстояния, группа стандартов IEEE 802.11p) и ее разновидность ITS-G5 (европейская группа стандартов ETSI).

Защитить V2X

Остановимся лишь на одном вопросе, который имеет важное значение и не всегда достаточно широко освещается в средствах массовой информации: это вопрос защиты информации в таких сетях с учетом международных стандартов, которые будут использоваться при построении ИТС международных транспортных коридоров с использованием ВАТС.

Кратко рассмотрим один из методов защиты коммуникаций в технологии DSRC и группу стандартов IEEE 1609x, где стандарт IEEE 1609.2 отвечает за безопасность передаваемой информации.

К самим ВАТС и информационно-телекоммуникационной инфраструктуре дорог, на которых предполагается использование ВАТС, применимы повышенные требования по информационной защищенности.

При разработке систем связи и ВАТС с их использованием в международных транспортных коридорах для беспрепятственного передвижения ТС в трансграничных областях будет необходимо обеспечить совместимость интерфейсов, стандартов и протоколов и информационное взаимодействие регулирующих органов трансграничных областей.

Поэтому при построении всех систем, в том числе и систем безопасности, следует учитывать международные стандарты, которые могут быть адаптированы в соответствии с российскими требования по безопасности. Также в этом случае могут применяться соответствующие аналогичные ГОСТ, используемые в нашей стране.

На данный момент одним из самых распространённых способов коммуникации в V2X является выделенная связь на короткие расстояния DSRC, для обеспечения которой используется набор стандартов беспроводной связи в транспортной среде: стандарты IEEE 1609 и IEEE 802.11p. Комитетом IEEE было выпущено специальное руководство, в котором они детально описаны.

Сочетание протоколов IEEE 802.11p и IEEE 1609x предоставляет возможность получать информацию об автомобильном трафике и инцидентах в режиме реального времени. Причем, в зависимости от требований передача данных может осуществляться с применением средств защиты. В совокупности реализуемый в рамках WAVE функционал позволил использовать ее в качестве ядра для так называемых систем DSRC/WAVE.

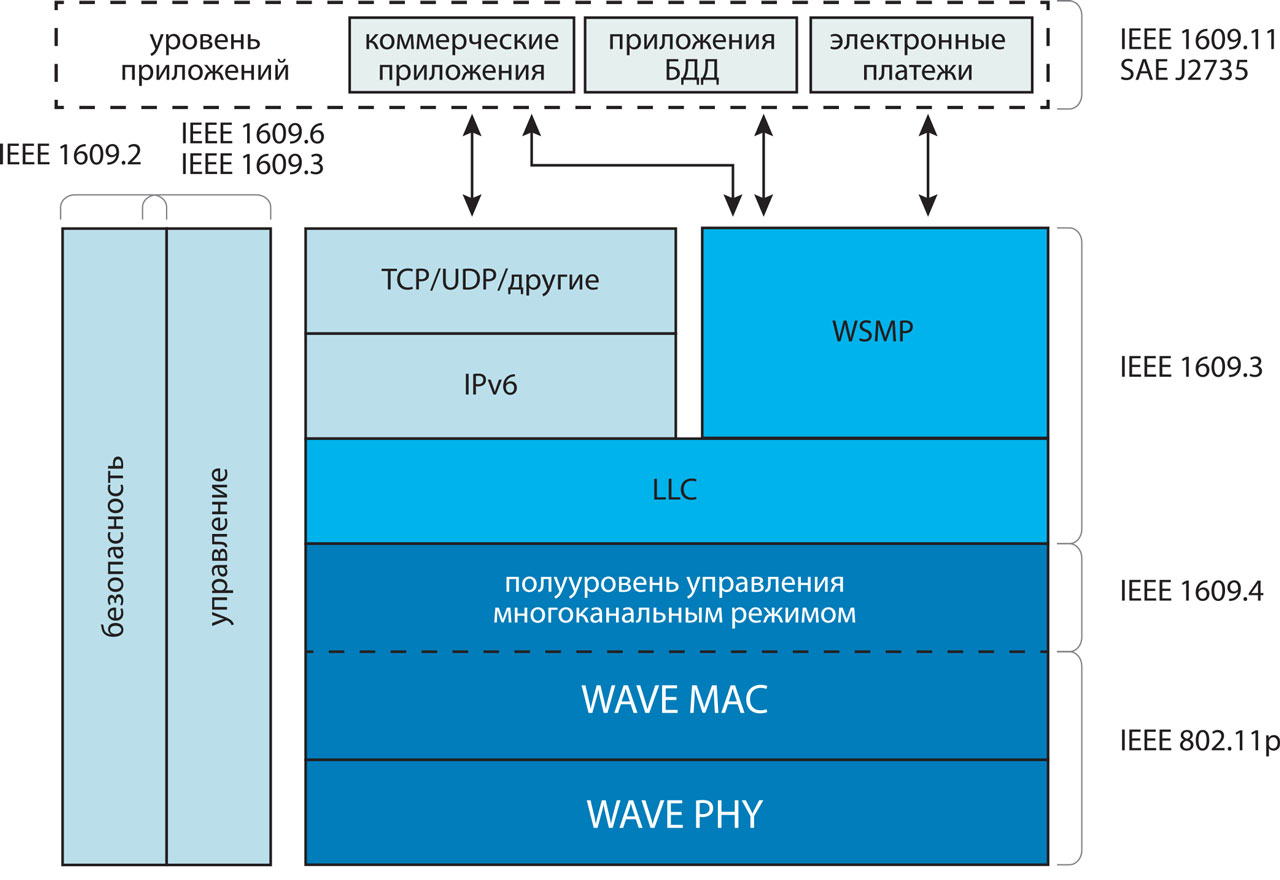

Обобщенная архитектура WAVE приведена ниже на схеме.

Стандарт IEEE 802.11p описывает работу физического и основной части MAC уровня модели OSI (Open Systems Interconnection) в диапазоне частот 5,9 ГГц.

Стандарт IEEE 1609.4 описывает многоканальные методы доступа к среде, которые позволяют поочерёдно передавать информацию сразу в двух каналах — например, в канале для передачи данных и канале контрольных сообщений.

IEEE 1609.3 описывает WSMP (Wave Short Message Protocol), который является альтернативой протоколам TCP/UDP и IP на транспортном и сетевом уровне соответственно. Также стандарт IEEE 1609.3 выполняет и другие функции — например, выбор канала для передачи данных.

IEEE 1609.2

Кратко рассмотрим стандарт IEEE 1609.2, отвечающий за безопасность передачи данных и описывающий методы обеспечения безопасной передачи данных.

Стандарт IEEE 1609.2 основывается на асимметричной криптографии и описывает методы шифрования сообщений и создания цифровой подписи. Таким образом, IEEE 1609.2 защищает только данные, являющиеся полезной нагрузкой для протокола транспортного уровня. То есть заголовки транспортного, сетевого, LLC, MAC, а тем более физического уровней стандарт IEEE 1609.2 не защищает. Для этого могут использоваться другие методы, которые возможно будет рассмотреть отдельно в последующих обзорах.

Цифровая подпись используется для верификации и идентификации отправителя сообщения и для проверки того, что данные не были изменены сторонним устройством. Проверка подлинности сообщения может быть осуществлена любым устройством, которое знает открытый ключ, соответствующий секретному ключу передающего устройства. Для проверки цифровой подписи необходимо знать только открытый ключ, поэтому можно добавлять цифровую подпись и к широковещательным сообщениям (например, к базовым сообщениям приложений безопасности — Basic Safety Messages, BSM). Стоит отметить, что ВАТС большинства европейских производителей поддерживают процедуру создания и проверки электронной подписи по стандарту IEEE 1609.2.

Ключевой вопрос

У каждого транспортного средства имеются 2 типа секретных ключей: долгосрочный и краткосрочный. При этом краткосрочных ключей может быть несколько. Долгосрочный секретный ключ выдаётся при производстве транспортного средства по договорённости производителя и уполномоченного органа региона, где ключ выдавался. Этот долгосрочный секретный ключ выдаётся вместе с соответствующим открытым ключом, некоторой технической и идентификационной информацией о транспортном средстве и сертификатом открытого ключа (сертификат содержит открытый ключ и некоторую информацию о владельце соответствующего секретного ключа).

Время жизни долгосрочного секретного ключа должно быть равно времени жизни транспортного средства или по крайней мере составлять большую часть его жизни. Долгосрочный секретный ключ известен только устройству, которому он выдан, и хранится в аппаратном защитном модуле транспортного средства.

Открытый ключ, его сертификат и некоторая идентификационная информация устройства хранятся в сертификационном центре или удостоверяющем центре (certification authority, CA), из которого другие устройства могут получить информацию о сертификате и открытом ключе зарегистрированного устройства для последующего осуществления информационного обмена в защищенном режиме.

Во время производства нового транспортного средства оно получает также 2 открытых ключа сертификационного центра: один для проверки электронной подписи сообщений, переданных от CЦ, а второй на случай, если первый секретный ключ мог быть скомпрометирован. Если такая ситуация случится, то CЦ сможет сменить секретный и открытый ключ, разослав новый открытый ключ всем устройствам и подписав сообщение вторым секретным ключом.

Долгосрочный ключ рассчитан на длительное использование, поэтому частота его использования ограничена для минимизации вероятности его компрометации. Поэтому используются и краткосрочные секретные ключи. Транспортное средство генерирует несколько пар краткосрочных секретных и открытых ключей и отправляет CЦ сообщение с сертификатами открытых ключей. Сообщение подписывается долгосрочным закрытым ключом. После того как CЦ получил сертификаты краткосрочных открытых ключей от транспортного средства, он сохраняет их у себя в памяти, и далее эти сертификаты могут получить другие устройства. После отправки сертификатов краткосрочных открытых ключей CЦ устройство начинает подписывать сообщения краткосрочными секретными ключами. Периодически оно меняет свои секретные и соответствующие им открытые ключи. При этом уже использованные закрытые и соответствующие им открытые ключи стираются из памяти и больше не используются.

При пересечении границы региона и, соответственно, зоны ответственности сертификационных центров может происходить обмен информацией между СЦ регионов относительно достоверности долговременного ключа, а все кратковременные ключи выдаются СЦ региона пребывания ВАТС на весь период его нахождения на территории региона.

CЦ может не только регистрировать сертификаты, но и отзывать их по истечении срока жизни или по каким-то иным причинам. Тем самым обеспечивается минимизация вероятности неправомерного исполь-зования сертификата открытого ключа регистрации, т. к. он не будет зарегистрирован в CЦ.

Стандарт IEEE 1609.2 допускает применение 2-х хэш-функций: SHA-256 и SHA-384. Более подробно механизм обмена ключами и сертификатами можно изучить, например, в Certificate Based Security Mechanisms in Vehicular Ad-Hoc Networks based on IEC 61850 and IEEE WAVE Standards.

Квант безопасности

На физическом уровне каналы связи с ВАТС и магистральные каналы связи информационных транспортных систем могут защищаться современными методами криптографической защиты с применением средств в соответствии с российскими стандартами, ГОСТ и имеющимися сертификатами соответствия.

Перспективно применение систем квантового распределения ключей (КРК). Но к настоящему моменту их широкое применение ограничено в информационных системах и системах связи, подлежащих сертификации в соответствии с требованиями регуляторов к КИИ. Данные системы пока не имеют сертификатов соответствия и регулятор не сформулировал окончательно требования к сертификации такого оборудования (ожидается к концу 2021 года). В настоящий момент разработчики и производители данного вида оборудования руководствуются рекомендациями ТК26 ФСТЭК России «Защищенный протокол взаимодействия квантово-криптографической аппаратуры выработки и распределения ключей и средства криптографической защиты информации», ГОСТ 28147-89, ГОСТ Р 34.12-2015, ГОСТ Р 34.13–2015 и существующими требованиями и приказами ФСБ Российской Федерации при разработке СКЗИ.

Кроме того, в текущий момент на целесообразность применения таких систем большое влияние имеет их стоимостной фактор.

Резюмируя, подчеркну: обеспечение информационной безопасности транспортного комплекса в целом, а высокоавтоматированных транспортных средств особенно, является сложной многокомпонентной задачей, требующей значительных усилий не только различных ведомств, но и исследовательских коллективов, учитывающих появление современных технологий.

Кроме того, предстоит огромная работа в международных организациях по стандартизации для принятия и стандартизации российских технологий, алгоритмов и методов защиты информации.

Чтобы оставить комментарий - авторизуйтесь через